Wie Kriminelle TYPO3-Passworte abhören

Computer-Kriminalität mit der TYPO3-System-Erweiterung Saltedpasswords

24.08.15 –

Kriminelle haben einen Weg gefunden, wie sie bei TYPO3 verschlüsselte Passworte abhören können. Sie manipulieren auf geschickte Weise eine System-Erweiterung, lassen sich Zugangsdaten von Frontend- wie Backend-Benutzern per E-Mail zusenden und installieren Malware (Schad-Software). Zuvor aber müssen sie sich einen Zugang auf Verzeichnis-Ebene verschafft haben.

Manipulation von Saltedpasswords

Die Kriminellen verändern die TYPO3-System-Erweiterung Saltedpasswords: Dort wo die Erweiterung Passworte entschlüsselt, fügen die Einbrecher wenige Zeilen Code ein, die eine E-Mail versenden mit:

- Serveradresse

- Benutzernamen

- Passwort

System-Erweiterungen sind bei TYPO3 grundsätzlich geschützt und können in der Regel nicht einmal von Administratoren geändert werden. Die Gangster bedienen sich deshalb eines Tricks: Sie laden die Kopie der von ihnen manipulierten Saltedpasswords ins lokale Erweiterungsverzeichnis typo3conf/ext/saltedpasswords hoch. Damit wird die Sytemerweiterung in typo3/sysext/saltedpasswords überlagert und faktisch überschrieben.

Massenweise Spam vom fremden Server versenden

Den Einbrechern geht es dabei darum, dauerhaft Kontrolle über die TYPO3-Installation zu bekommen, um von der Installation immer wieder massenweise Spam versenden zu können. Die versendeten E-Mails sollen die Empfänger zum Aufrufen bestimmter Websites bewegen, um deren Rechner ebenfalls mit Malware (Schad-Software) zu befallen.

Der installierte Code für das Versenden von Spam wird verschlüsselt, so dass dieser ohne weitere Werkzeuge weder zu erkennen noch zu finden ist.

Admin-Zugang beschaffen

Was die Cyber-Kriminellen aber in jedem Fall benötigen, bevor sie eine TYPO3-Installation infizieren können, ist ein Admin-Zugang. Bei einem der Netzmacher-Kunden war dafür das Einfallstor offensichtlich eine Dritt-Software – ein Advertisement-Programm –, dass für Sicherheitslecks bekannt war. Also nicht TYPO3 selbst!

Offenbar haben sich die Einbrecher mit Hilfe dieser Software Zugang zu den Verzeichnissen auf Web-Server-Ebene verschaffen können, um dann die manipulierte Kopie von Saltedpasswords zu installieren.

Installation auf Malware (Schad-Software) prüfen

Wahrscheinlich bemerkt man ohne weiteres selbst, dass der Server von Malware (Schad-Software) befallen ist. Denn das dauerhafte Versenden von zig-tausenden von Spams bleibt nicht ohne Folgen:

- Bei Managed-Servern meldet sich mit hoher Wahrscheinlichkeit recht schnell der Hoster.

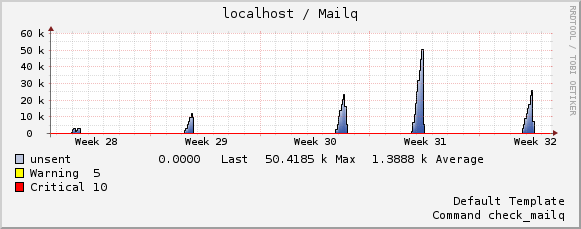

- Bei Root-Servern geben Überwachungs-Tools wie etwa Nagios Alarm, sobald mehr als ein paar E-Mails in der Warteschlange warten. Siehe dazu auch die Abbildung oben.

- Und die IP des Servers landet auf schwarzen Listen. Viele Provider wie etwa T-Online nehmen dann keine E-Mails von diesem Server mehr an.

Wenn man selbst mal nachsehen will, kann man folgendes machen:

- Auf Web-Sites die eigene IP-Adresse testen, die gegen Spam vorgehen. Links dazu siehe unten.

- TYPO3 daraufhin prüfen, ob Saltedpasswords lokal installiert ist, also in typo3conf/ext/saltedpasswords. Dann musst Du die Installation sofort abschalten.

- Auf Konsolen-Ebene oder mit Hilfe von Server-Verwaltungs-Programmen die Warteschlange mit E-Mails prüfen (Linux-Befehl: mailq). Warten mehr als ein paar E-Mails auf eine erfolgreiche Zustellung, ist der Server wahrscheinlich befallen. Grund kann aber auch sein, dass gerade ein Newsletter versendet wird.

- Auf Konsolen-Ebene oder mit Hilfe von Server-Verwaltungs-Programmen die Liste der Cron-Jobs auf verdächtige Einträge prüfen. Unter Linux befindet sich die Datei mit den Cron-Jobs zum Beispiel hier: /var/spool/cron/crontabs/www-data

Server von Malware (Schad-Software) befreien

Ist der Server befallen:

- musst Du die TYPO3-Installation vom Netz nehmen – und zwar so schnell wie möglich.

- Du solltest die lokale Version von Saltedpasswords für die Forensik – die Spurensicherung – archivieren.

- Nach der Archivierung löscht Du die lokale Version von Saltedpasswords aus der TYPO3-Installation.

- Du musst alle Dateien auf dem Webserver auf Malware (Schad-Software) untersuchen. Findest Du Schad-Code, musst Du diesen entfernen. Bei der Suche hilft Dir das Script findbot.pl. Siehe Linkliste unten.

- Wenn Du Dir sicher bist, dass Deine Passworte nicht mehr mitgehört werden, kannst Du die TYPO3-Installation wieder ans Netz gehen lassen und dann Dein Passwort ändern.

- Du solltest umgehend die Passworte aller Frontend-User und Backend-User löschen und diese darüber benachrichtigen, dass sie ein neues Passwort setzen müssen.

Die Manipulation ist eine Straftat

Bei dem Versuch der Kriminellen, sich Kontrolle über einen fremden Server zu verschaffen handelt es sich um eine Straftat. Für eine Strafverfolgung gäbe es einen Ansatz: In der manipulierten Version von Saltedpasswords tragen die Cyber-Ganoven E-Mail-Adressen ein, an die die Zugangsdaten gesendet werden. In unserem Fall hatten diese Adressen die Länderkennung "ru" – also Rußland. Auch die Malware hat auf Server mit *.ru-Domains verlinkt. Das muss aber nicht heißen, das sich russische Staatsbürger strafbar machen, es kann sich auch gut getarnt um US-amerikanische, Chinesische oder Deutsche Staatsbürger handeln.

Die betroffenen TYPO3-Website-Betreiber und Hoster können jedenfalls Strafanzeige bei Deutschen Behörden stellen.

Links

Kategorie

Dies ist eine Website mit Start TYPO3 Responsive! Einem kostenlosen TYPO3-Template. TYPO3 und sein Logo sind Marken der TYPO3 Association.